Lex Админ | 10 декабря 2023 14:55 #345 |

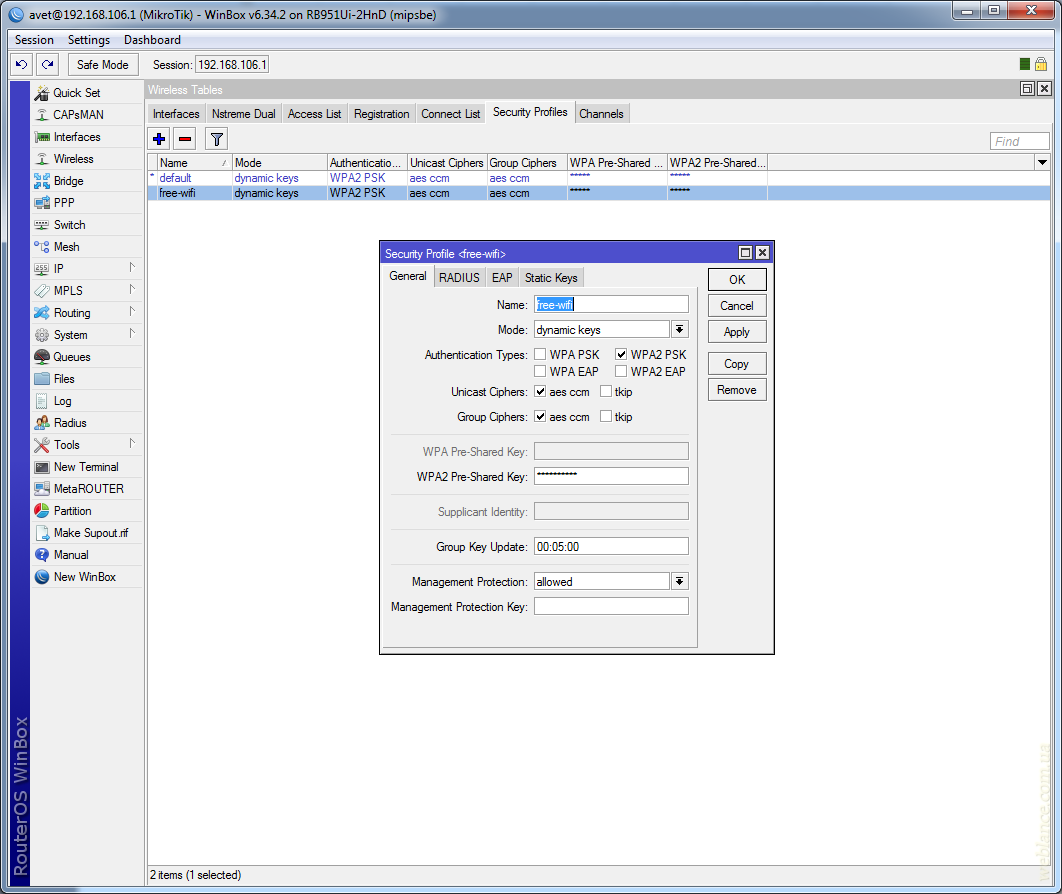

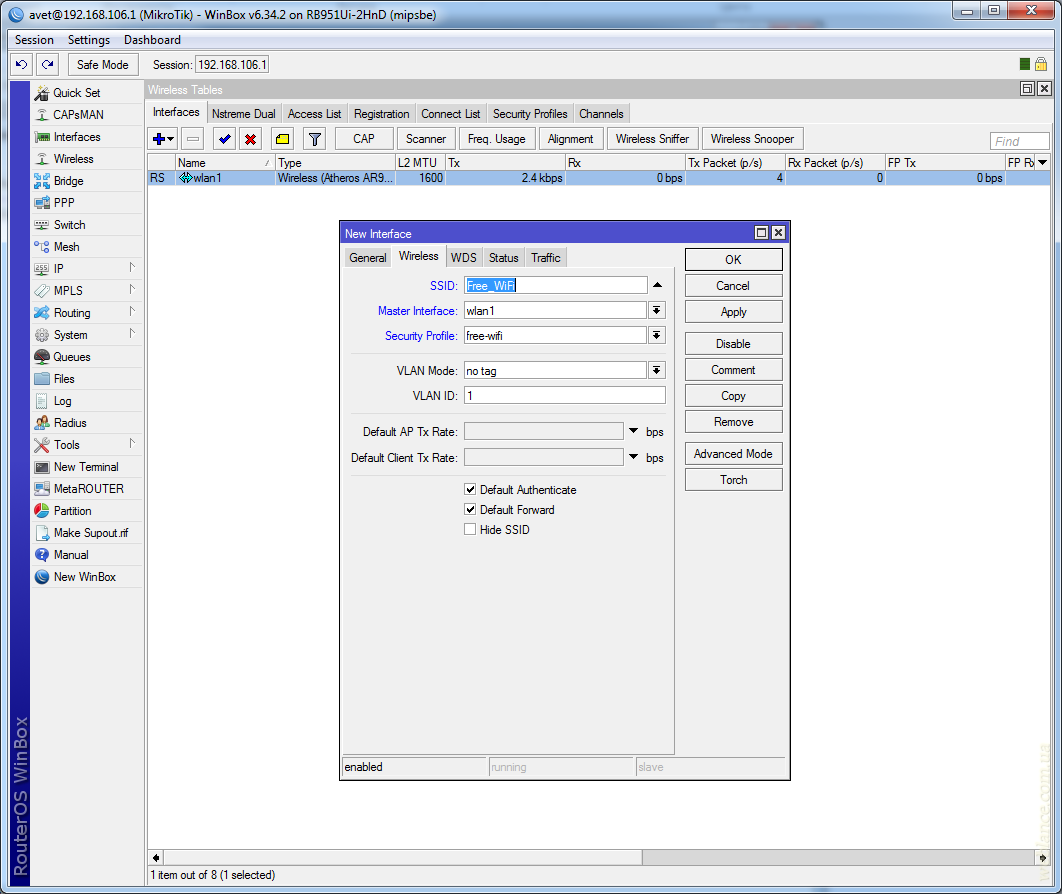

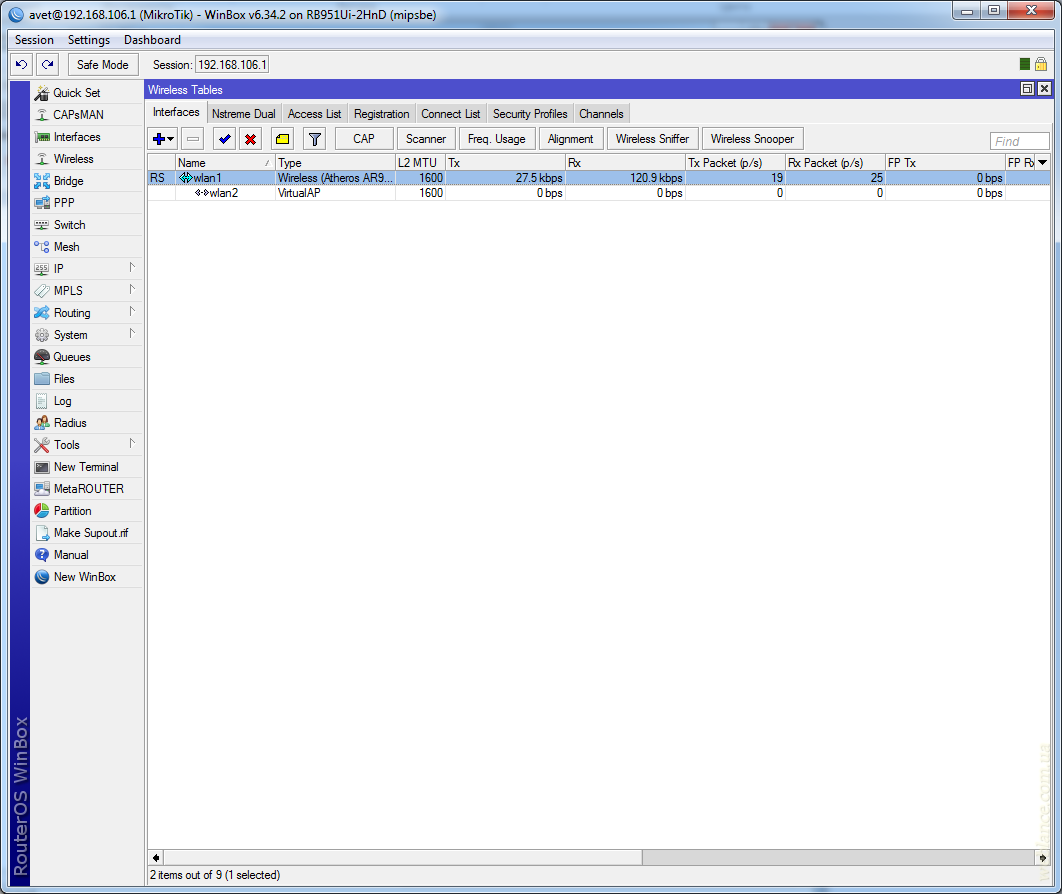

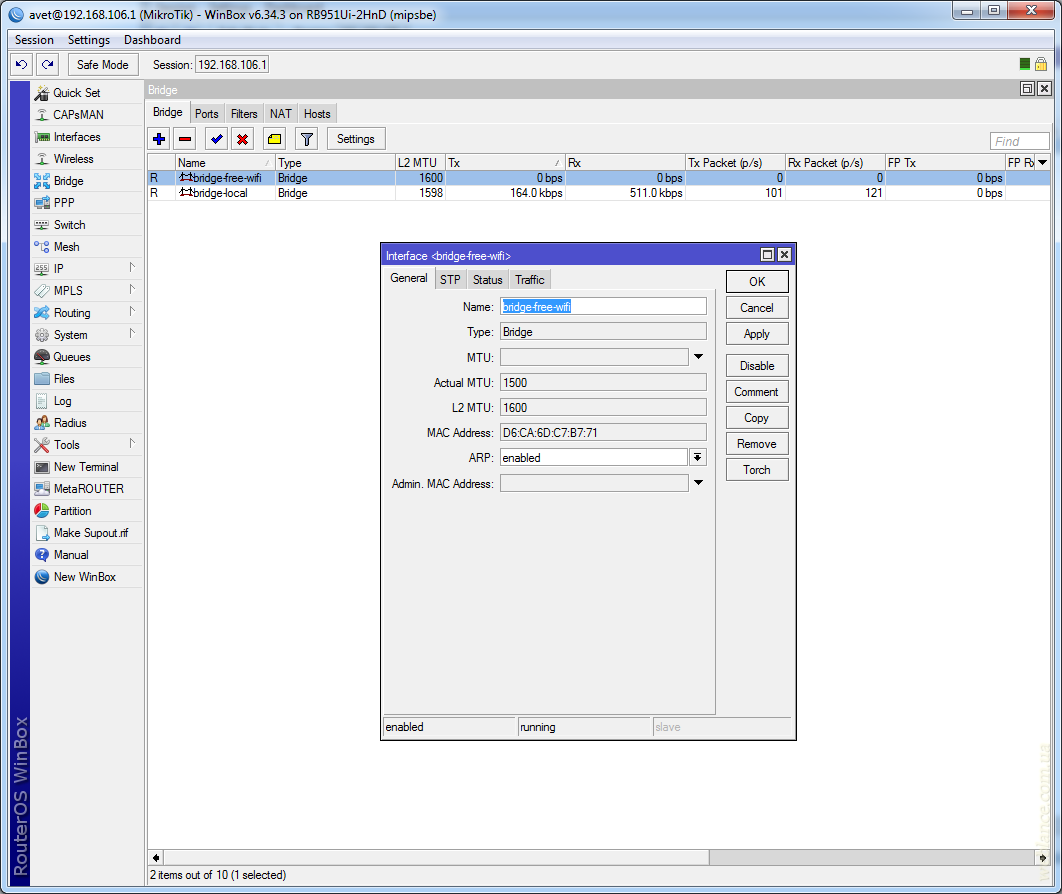

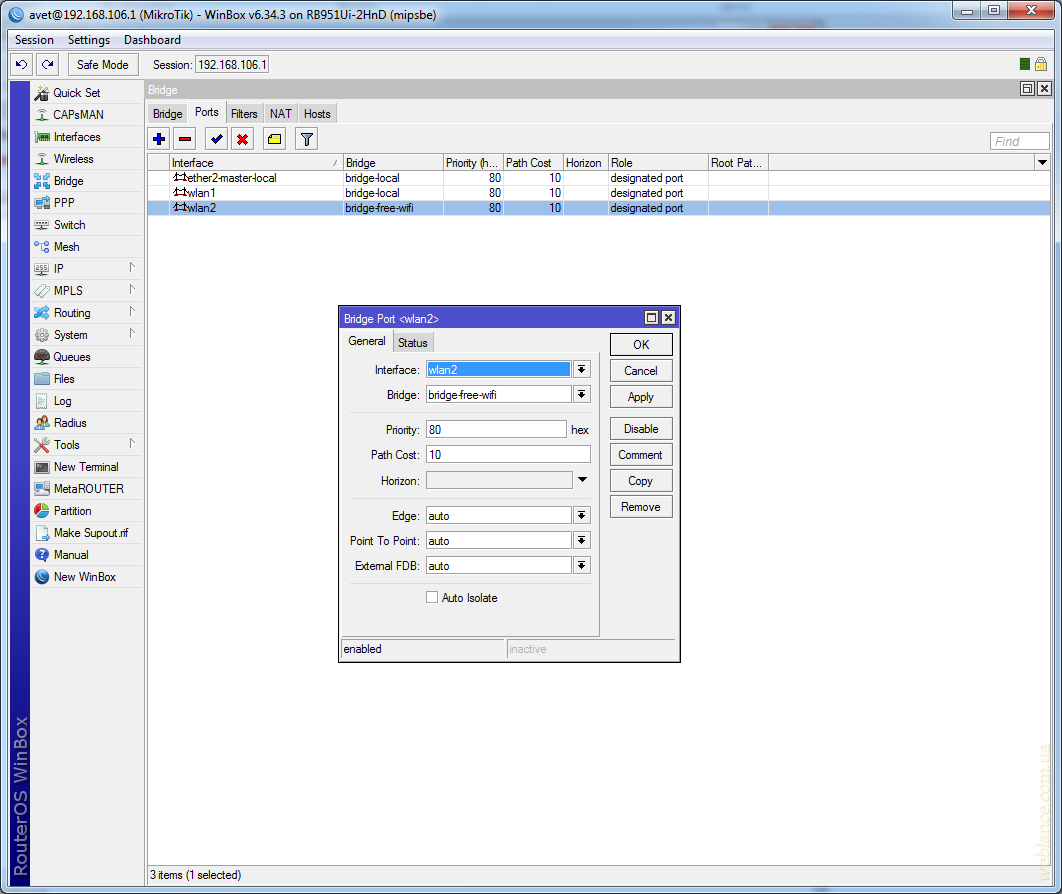

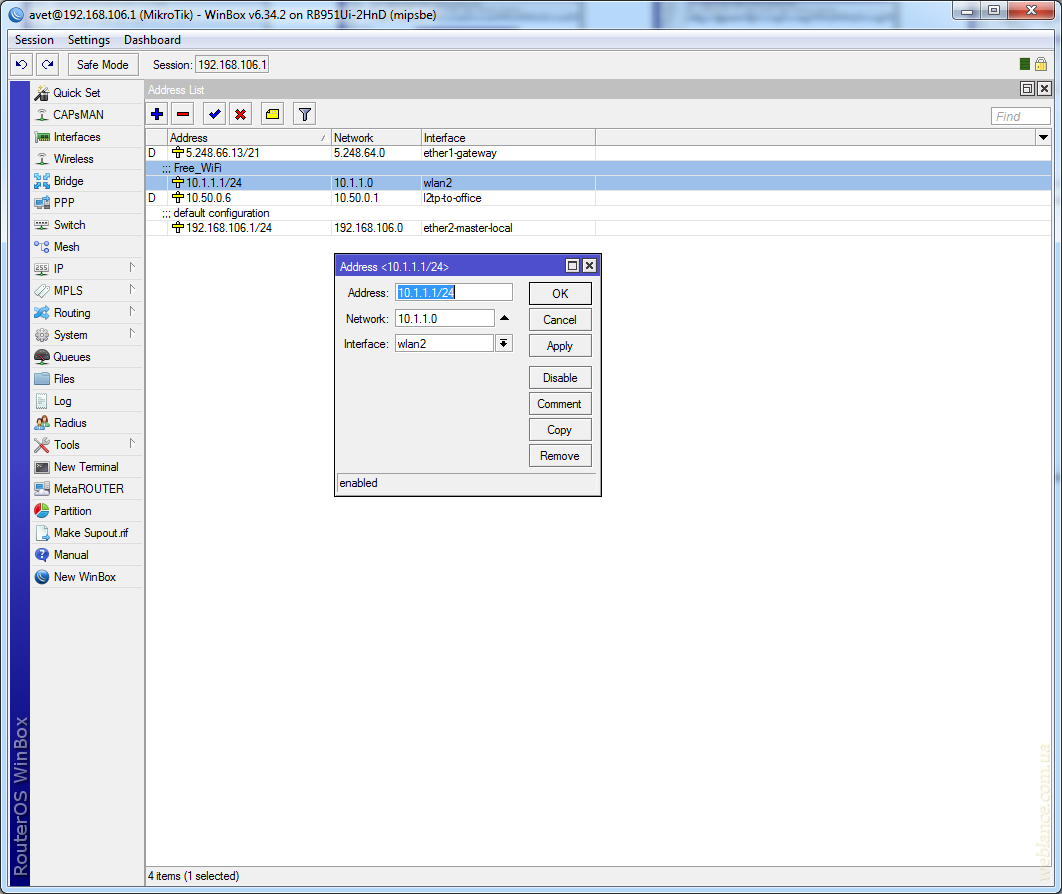

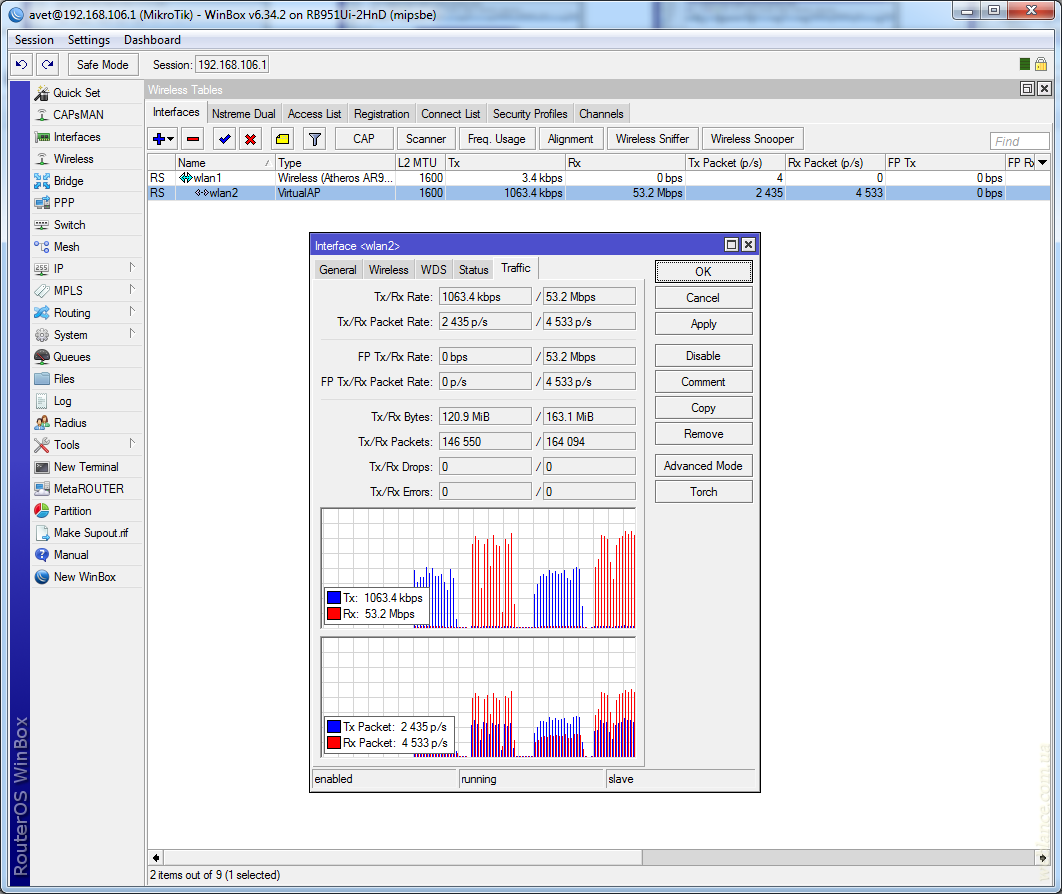

Регистрация: 31 August 2023 Количество сообщений: 67 Репутация: 5340 | Автор статьи: weblance.com.ua Довольно часто возникают ситуации, когда необходимо предоставить (дома, или же на предприятии) доступ к Интернет через беспроводную сеть сторонним лицам. Сети бывают разными: одни выполняют только функцию предоставления доступа к сети Интернет, в то время как другие содержат локальные ресурсы и серверы. Пример первый: сосед упорно выпрашивает пароль к Wi-Fi, но вы не желаете делить с ним всю скорость подключения, а при необходимости и пароли менять на всех своих устройствах. К тому же, сосед может дать пароль еще кому-то. Пример второй: у вас есть несколько филиалов, объединенных с помощью туннелей L2TP в единую сеть. В этой же сети работает несколько серверов, в том числе файловых без авторизации. На одном из филиалов требуется предоставить гостевой Wi-Fi друзьям из соседнего офисного помещения. И тут возникает вопрос – как предоставить стороннему человеку доступ к сети Интернет, без применения дополнительного оборудования и при этом сохранить изоляцию своей локальной сети? С оборудованием Mikrotik это сделать достаточно легко. ПредисловиеПредположим, у нас уже используется маршрутизатор с беспроводным модулем. В целях безопасности, заранее создаем себе новый логин для управления Mikrotik с надежным паролем, встроенный логин «admin» отключаем. В качестве локальной сети выступает 192.168.106.0/24. Для разделения сетей можно прибегнуть к использованию VLAN, либо установить и настроить пакет «Hotspot», мы же рассмотрим третий, более простой вариант настройки. Приступаем к настройкеШаг 1. Создаем профиль безопасности для Wi-FiЗаходим в раздел Wireless (беспроводная сеть), переходим к вкладке Security Profiles и создаем новый профиль безопасности для беспроводного соединения, в нашем случае это будет «free-wifi» (WPA2 PSK + AES). Можно также выбрать «Mode: none», в этом случае для доступа к сети вводить пароль не требуется (открытая сеть).  Шаг 2. Создаем новый беспроводной интерфейсВозвращаемся на вкладку Interfaces (интерфейсы), в левой части нажимаем синий плюс, затем в выпадающем меню выбираем «Virtual AP» для создания виртуальной точки доступа. Указываем желаемое имя сети (SSID), в качестве мастер-интерфейса будет выступать wlan1. В поле Security Profile не забудьте выбрать созданный профиль безопасности.  После этих действий, под wlan1 добавится виртуальный интерфейс.  Шаг 3. Создаем новый бридж для гостевой сетиПоскольку предполагается изолировать гостевую сеть от существующей, создаем для неё отдельный бридж. Для этого открываем раздел Bridge и создаем новый бридж с настройками по-умолчанию, для удобства мы указали имя «bridge-free-wifi». Далее на вкладке Ports необходимо добавить интерфейс wlan2 (наша Virtual AP) в этот бридж.   Шаг 4. Задаем адресное пространство гостевой сетиТеперь можно приступить к созданию адресного пространства. В разделе IP – Adresses для wlan2 (либо нашего бриджа) создаем новый адрес как на фото ниже, где 10.1.1.1 – адрес шлюза, и собственно сама сеть 10.1.1.0/24.  В качестве гостевой подсети следует выбирать адресные блоки из следующих диапазонов:

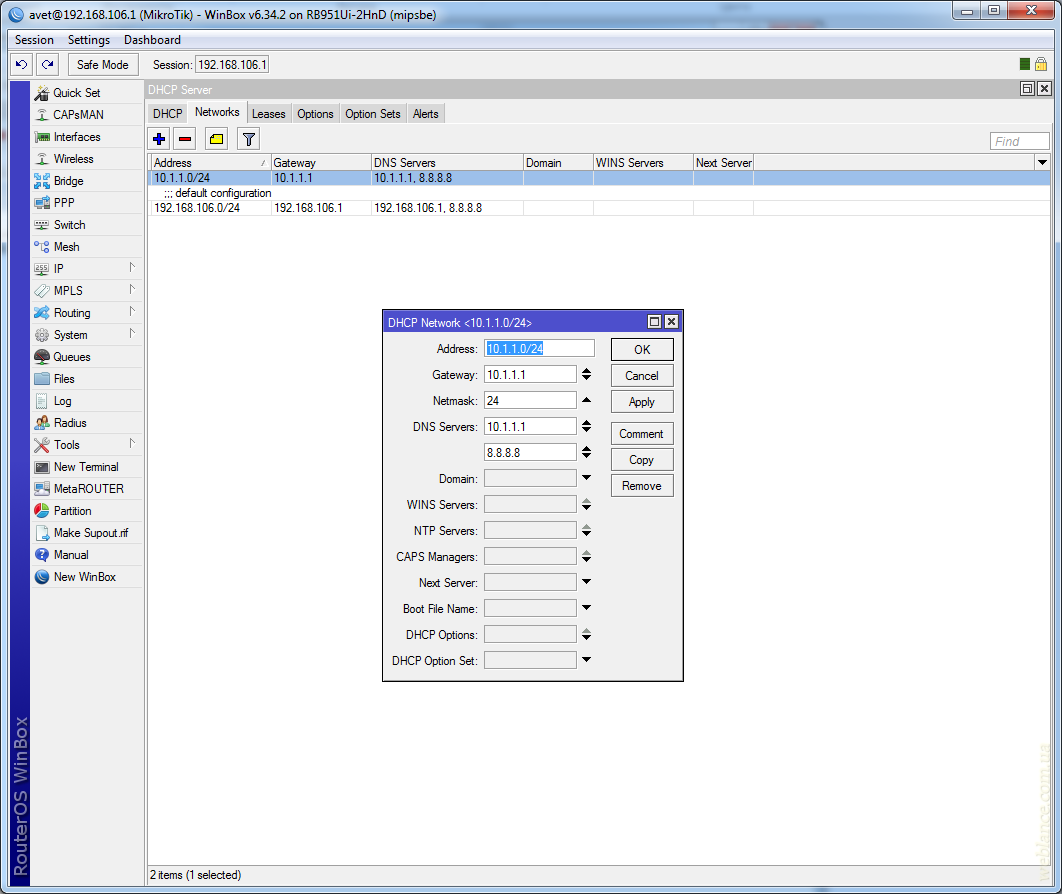

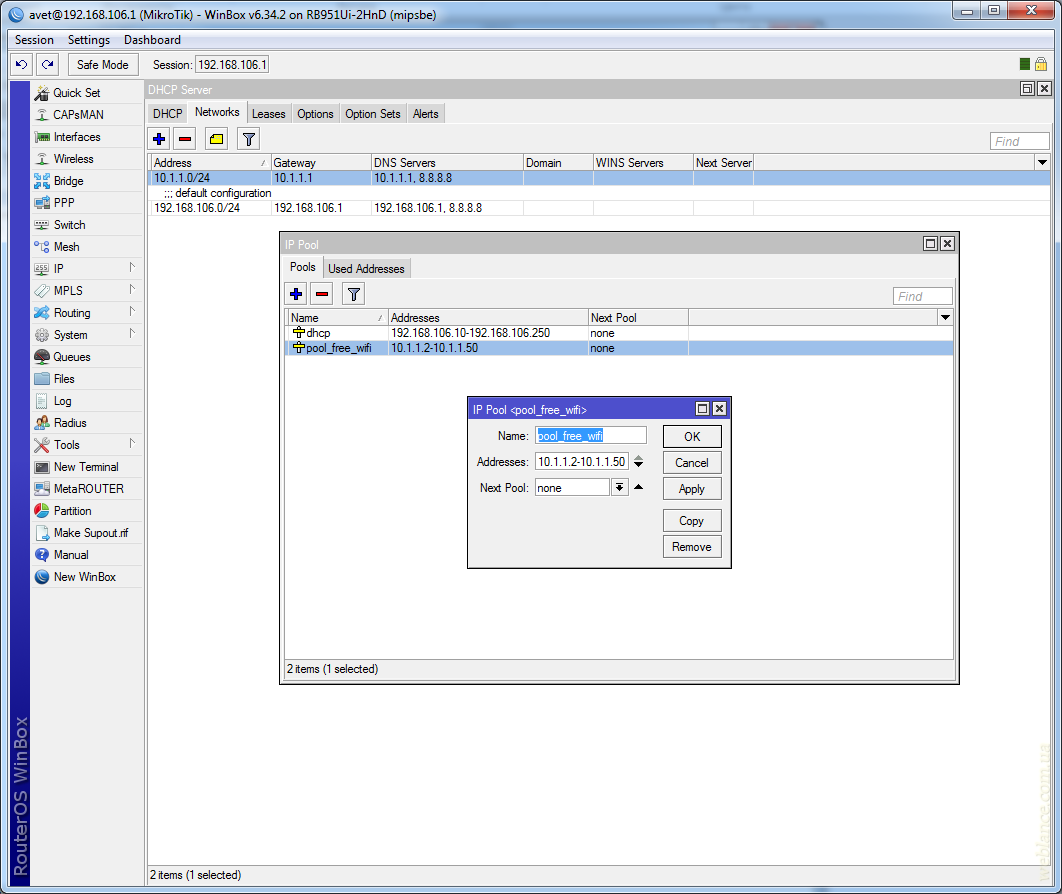

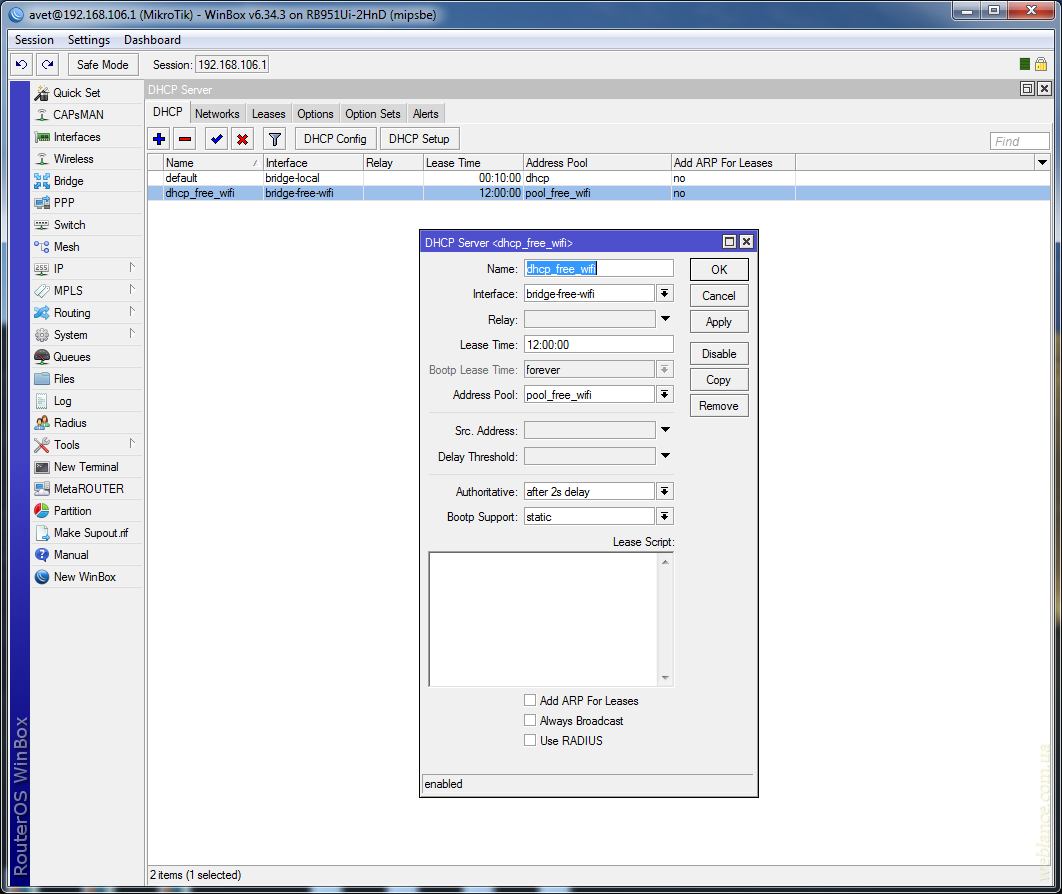

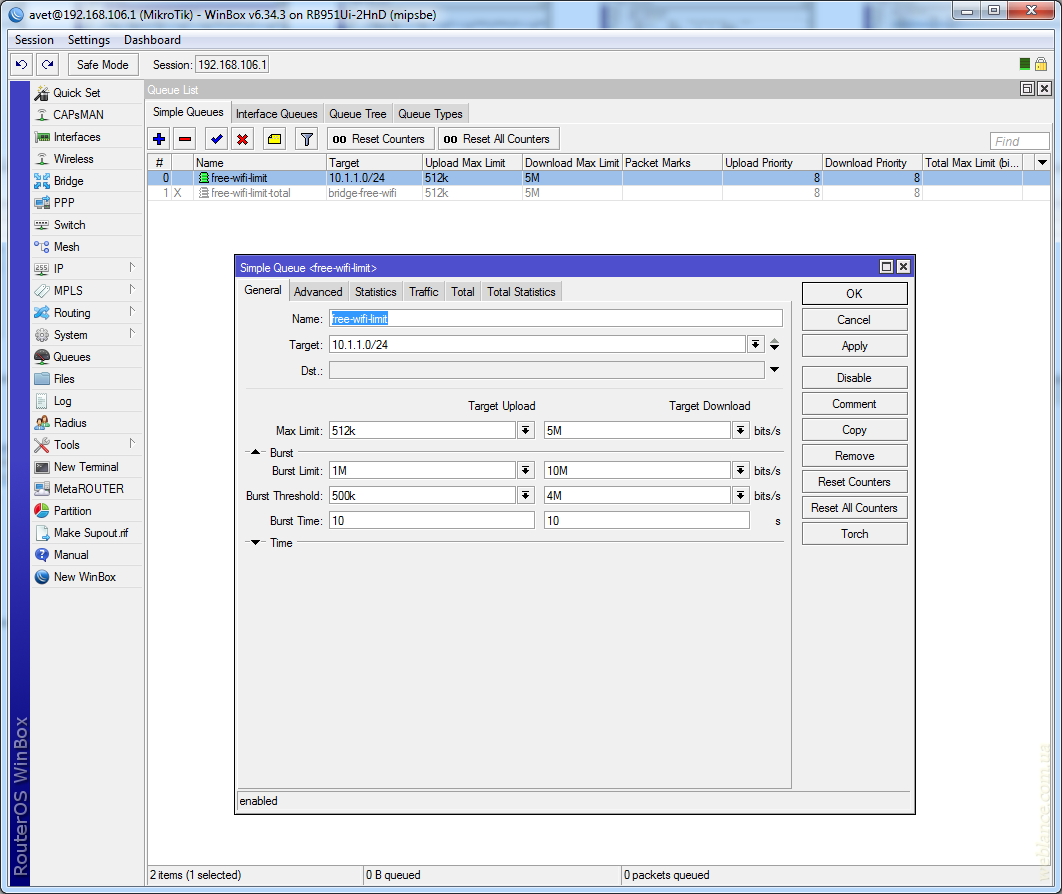

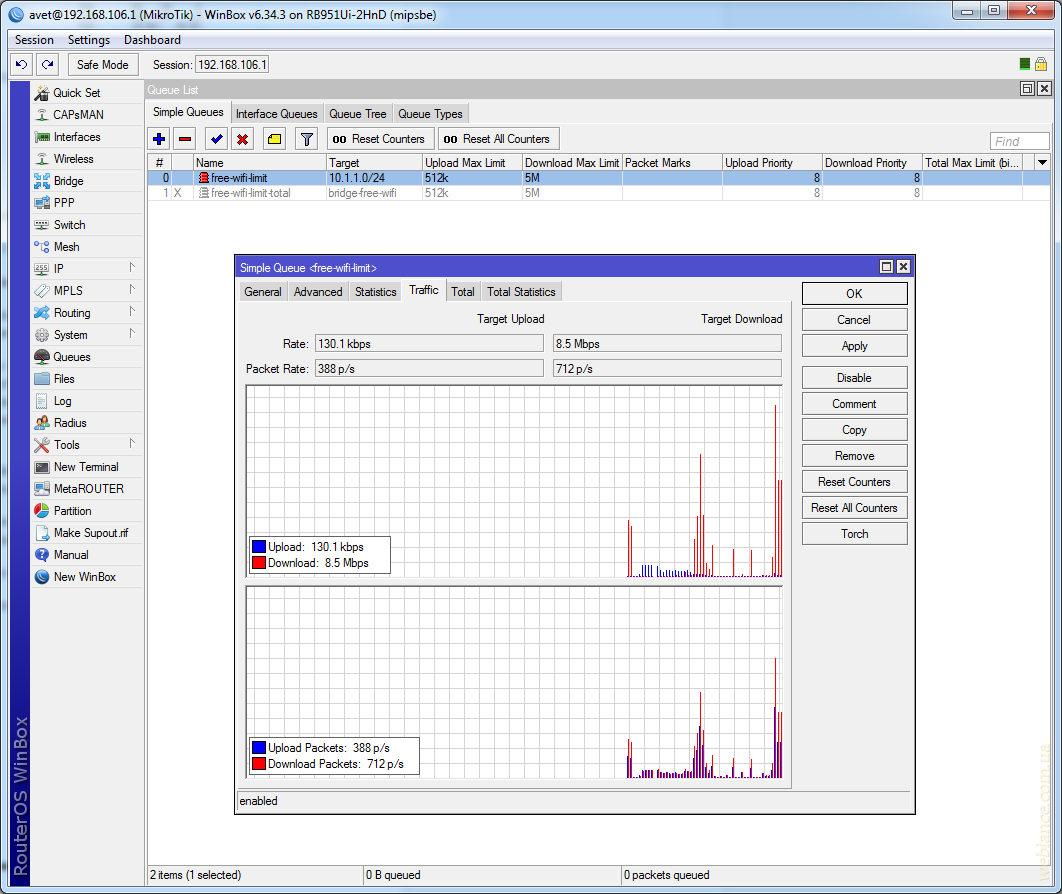

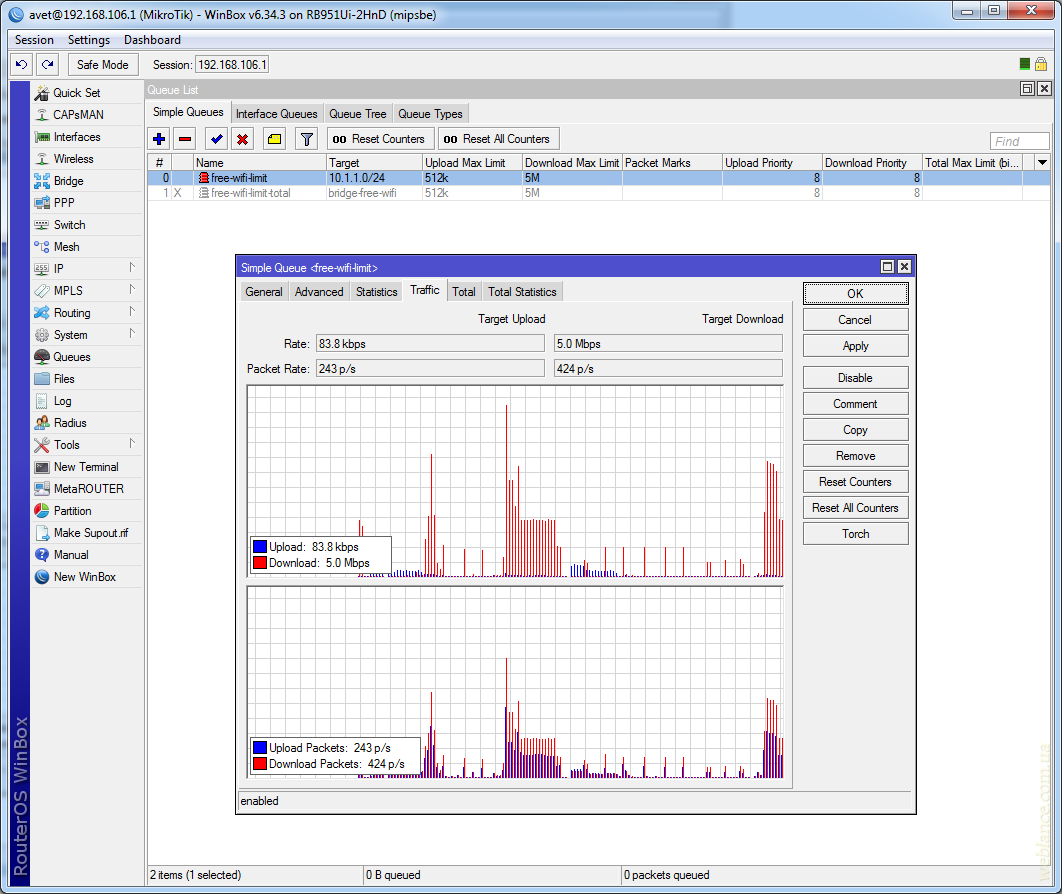

Вышеуказанные диапазоны специально зарезервированы для частных (внутренних) локальных сетей. В противном случае, при выборе адресов из других диапазонов, могут возникнуть проблемы при маршрутизации. По-умолчанию, Mikrotik использует подсеть 192.168.88.0/24, обычные домашние роутеры используют 192.168.0.0/24 либо 192.168.1.0/24. Диапазоны 10.х.х.х и 172.16.х.х довольно часто используются провайдерами для организации VPN-подключения клиентов, поэтому перед выбором диапазона убедитесь, что ваш провайдер не использует адреса в выбранной вами подсети. Для примера построения гостевой сети мы выбрали подсеть 10.1.1.0/24. Далее переходим в раздел IP – DHCP Server, переключаемся на вкладку Networks (сети), где создаем новую DHCP-сеть: указываем шлюз, DNS, которые будут назначаться клиенту. В нашем примере это IP 10.1.1.1.  Перед созданием нового DHCP-сервера необходимо создать новый пул адресов. Заходим в раздел IP – Pool и создаем пул с диапазоном 10.1.1.2-10.1.1.50. Предполагается использовать всего несколько устройств, для чего достаточно небольшого пула. При необходимости, вы можете увеличить адресный пул. При заполнении всех адресов из пула, DHCP-сервер перестанет выдавать адреса.  Шаг 5. Создаем новый сервер DHCPВ предыдущих шагах мы произвели предварительную настройку, поэтому можно приступать к созданию нового DHCP-сервера, для чего переключаемся на вкладку IP – DHCP Server. В качестве интерфейса обязательно выбираем ранее созданный бридж и указываем адресный пул, созданный в предыдущем шаге.  Если вы сделали все верно, беспроводная сеть заработает. И все бы хорошо, только вот клиенты новой сети будут разделять скорость с клиентами другой локальной сети, а нам этого естественно не хочется, ведь так? А если среди «гостей» найдется любитель торрентов? – о нормальной работе беспроводной сети как, впрочем, и Интернета, можно забыть. Поэтому переходим к шестому шагу.  Шаг 6. Ограничение скорости гостевого Wi-Fi с помощью Simple QueueИ тут на помощь приходят встроенные возможности RouterOS, называемые очередями – «Queue». Заходим в раздел Queues, на первой вкладке Simple Queues необходимо создать новое правило, для чего нажимаем на синий плюс в левом верхнем углу. На настройке правил остановимся более подробно.

При указании скорости можно использовать индексы k и M:

Далее размещены необязательные параметры Burst, которые по-умолчанию отключены, это своего рода турбо-ускорение. Burst состоит из трех параметров, от правильности настройки которых зависит корректность работы этого режима.

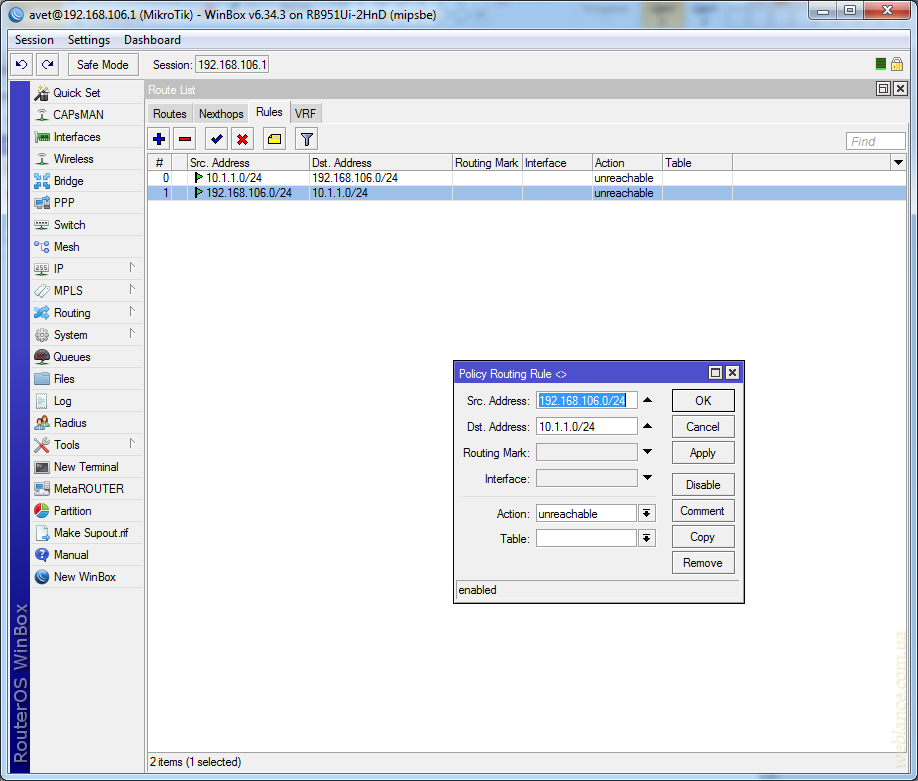

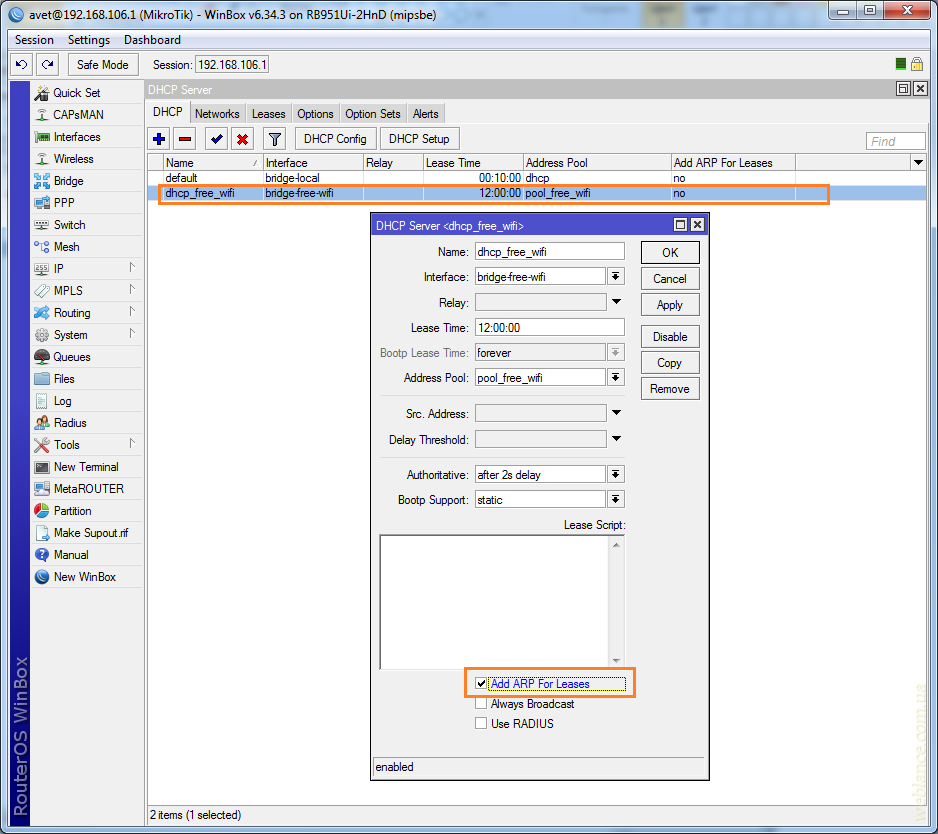

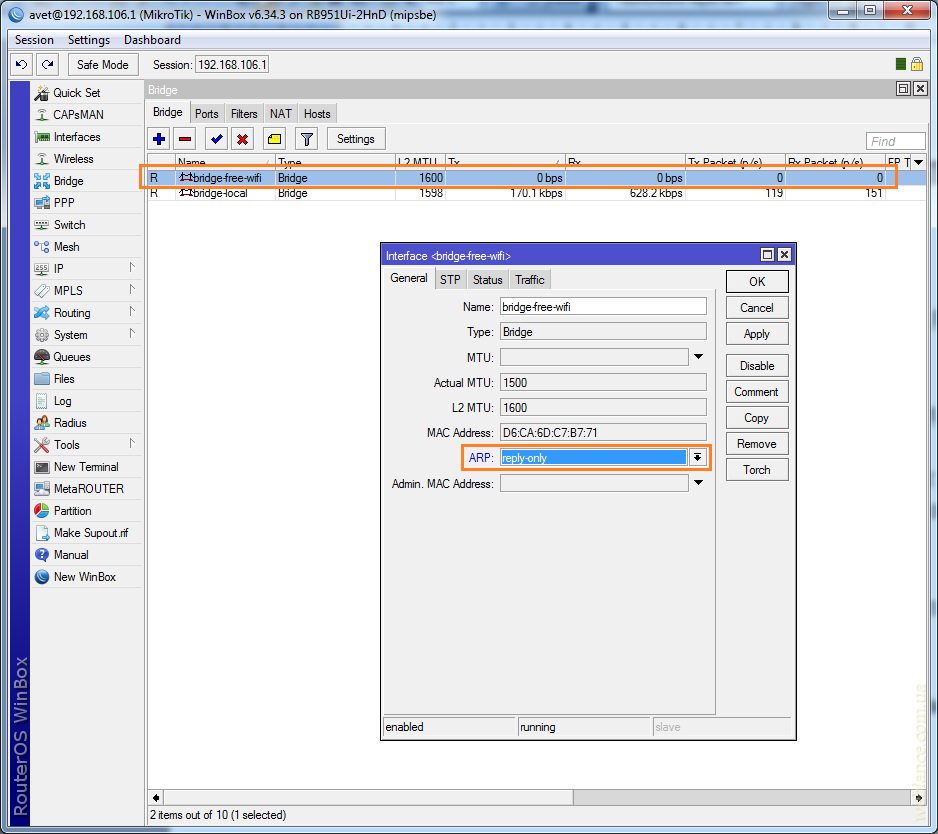

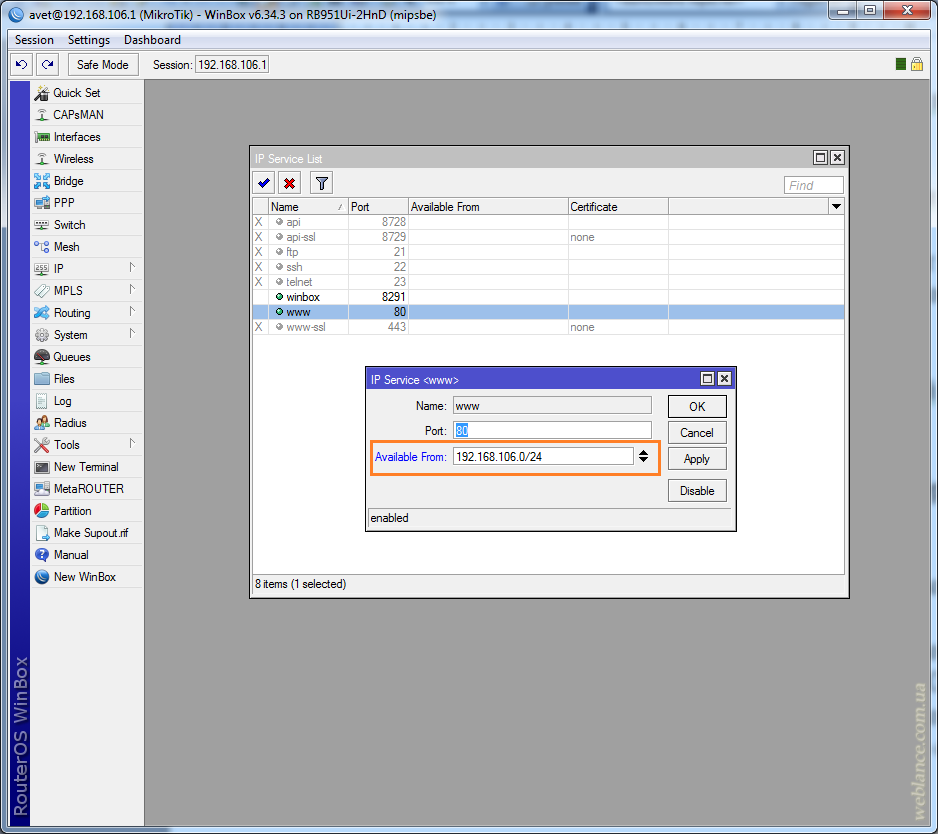

Как работает ограничение? Давайте рассмотрим, как это работает на примере. Target Download: Max. Limit у нас установлен 5М, т.е. максимальная скорость составляет 5 Мбит/сек. Если Burst не установлен, Max. Limit будет обозначать максимальную разрешенную скорость загрузки. В нашем случае Burst активен и Target Download: Burst Limit устанавливает ускорение до 10 Мбит. И далее присутствуют 2 дополнительные параметра Threshold и Time, являющиеся по сути «переключателями» режима. В течение 10 сек производиться подсчет средней скорости, если она превышает 4 Мбит/сек – Burst отключается. Как это работает? Если Вася сидит в интернете и просматривает сайты, при обращении к страницам они загружаются с максимальной скоростью до 10 Мбит/сек.  Но как только Вася захочет запустить торрент или начнет интенсивную работу с сетью (скачивание файлов), первые 10 секунд он получит данные с максимальной скоростью 10 Мбит, после чего сработает правило и Burst отключится, установив максимальную скорость 5 Мбит и скорость начнет падать, пока не достигнет лимита скорости в 5 Мбит. Все это происходи из-за того, что средняя скорость за промежуток 10 сек превышает 4 Мбит. Таким образом, мы предоставляем Васе возможность быстрого открытия интернет-страниц и защищаем себя от излишней загрузки нашего интернет-канала.  Лимиты скорости следует выбирать исходя из реальной скорости по тарифному плану. Многое зависит от того, сколько у вас устройств, имеющих доступ к интернет и типа используемых сервисов. В нашем примере скорость интернет-канала составляет 20 Мбит на прием и 1.5 Мбит на отправку. Таким образом, в пике мы разрешаем Васе использовать до 50% емкости нашего канала, а при интенсивной активности снижаем скорость до 25%. Повышаем безопасность внутренней сетиПо-умолчанию, пинг во внутреннюю сеть из гостевой проходить не будет, но существуют варианты обхода этих ограничений. Поэтому рассмотрим варианты повышения безопасности. Шаг 7. Запрещаем доступ в локальную сетьЗаходим в раздел IP – Route (маршруты), переходим на вкладку Rules (правила) и создаем по 2 правила для каждой сети, которую хотим изолировать. Необходимо запрещать трафик в обе стороны, поэтому правил "Action: unreachable" создаем два, первое правило запрещает трафик с гостевой в локальную сеть, второе – с локальной сети в гостевую.  Шаг 8. Запрещаем статические IP в гостевой сетиНикто не застрахован от умников, которые могут подменить свой IP-адрес. Для того, чтобы запретить все статические IP в гостевой сети, вносим изменения в настройки DHCP-сервера. Открываем IP – DHCP Server, выбираем гостевой dhcp и устанавливаем опцию «Add ARP For Leases».  Переходим в раздел Bridge, выбираем гостевой бридж, напротив опции ARP необходимо указать «reply-only».  Шаг 9. Запрещаем управление Mikrotik из гостевой сетиДля того, чтобы ограничить доступ к управлению Mikrotik из гостевой сети, необходимо указать список разрешенных сетей. Открываем IP – Services, по-умолчанию здесь включено много портов, необходимо оставить только те, которыми вы пользуетесь. Лично я предпочитаю оставлять www и Winbox.  Открываем выбранный тип управления, в поле «Available From» следует указать адрес и/или подсеть, из которой будет доступно подключение. В нашем случае мы разрешает только доступ из подсети 192.168.106.0/24. При необходимости, можно указать несколько подсетей и/или адресов.

|